ابزارهای معمول در هک کردن

برای اجرای یک عملیات نفوذ، یا هک کردن یک سیستم یا شبکه هکرها از طیف وسیعی از انواع تکنیک ها و روش ها استفاده می کنند که در این مقاله به چند روش معمول اشاره می کنیم.

روت کیت

یک روت کیت (Rootkit) در اصل برنامه یا مجموعه ای از ابزارهای نرم افزاری است که به تهدید کنندگان امکان کنترل از راه دور و دسترسی به سیستم کامپیوتری یک موسسه یا سازمان را می دهند.

در این روش از راه دور و با استفاده از اینترنت هکرها می توانند کنترل سیستم را از راه دور در اختیار بگیرند. این تکنیک در ابتدا با هدف باز کردن Backdoor در سیستم طراحی و توسعه داده شده بود تا مسائل نرم افزاری خاص داخل سیستم را درست تنظیم کنند اما متاسفانه این برنامه نرم افزاری اکنون به ابزاری مبدل شده که هکرها به کمک آن سبب بی ثباتی در سیستم و سلب کنترل از اپراتورهای قانونی یا کاربر اصلی از سیستم می شوند.

در حال حاضر راه های مختلفی برای نصب روت کیت ها درون سیستم قربانی وجود دارد و معروف ترین آنها روش مهندسی اجتماعی و حملات فیشینگ (Phishing Attacks) است. هنگامی که روت کیت ها در یک سیستم نصب شوند، امکان نفوذ، دسترسی و کنترل تمام سیستم را به هکر می دهد و همچنین این فرصت را به هکر می دهد تا سیستم را به کلی خاموش یا در صورت لزوم اطلاعات مهم و تعیین کننده آن را سرقت کند.

کی لاگر

کی لاگر (Keylogger) ابزار ویژه طراحی شده ای است که هر کلیدی را که روی سیستم فشرده و بکار برده شود، ثبت و لاگ می کند. کی لاگرها هر گونه فشار روی کلیدها را در هنگام تایپ روی کیبورد کامپیوتر یا هر گونه کلیکی که روی رابط برنامه نویسی اپلیکیشن ها صورت بگیرد، ثبت می کند، فایل ثبت شده ذخیره می شود که شامل انواع اطلاعات مهم مانند نام کاربری، جزئیات بازدید از وب سایت، تصاویر و برنامه های باز شده و مانند آن است.

کی لاگرها همچنین می توانند شماره کارت اعتباری، پیام های شخصی، شماره تلفن گوشی، کلمه عبور و سایر جزئیات کاربر را در صورت تایپ، ثبت و ضبط کنند. بطور معمول کی لاگرها به عنوان نرم افزاری مخرب مورد استفاده قرار می گیرد که به مجرمان سایبری امکان می دهد اطلاعات حساس را از کاربران سرقت کنند.

اسکنر آسیب پذیر (Vulnerability Scanner)

این روش برای طبقه بندی و تشخیص نقاط ضعف در سیستم و شبکه های کامپیوتری و سیستم های ارتباطی مورد استفاده است. در واقع از رایج ترین شیوه های مورد استفاده هکرهای اخلاقی یا کلاه سفید برای شناسایی آسیب های احتمالی است که امکان می دهد، مشکل را فوراً حل کنند. از دیگر سو همین ابزار مفید می تواند از سوی هکرهای سیاه نیز مورد استفاده قرار گیرد تا دقیقاً همین کار را در مورد سیستم مورد حمله انجام دهند اما این بار هدف پیدا کردن نقاط ضعف برای سوء استفاده، نفوذ و سرقت اطلاعات در سیستم است.

تکنیک های مشترک هکرها

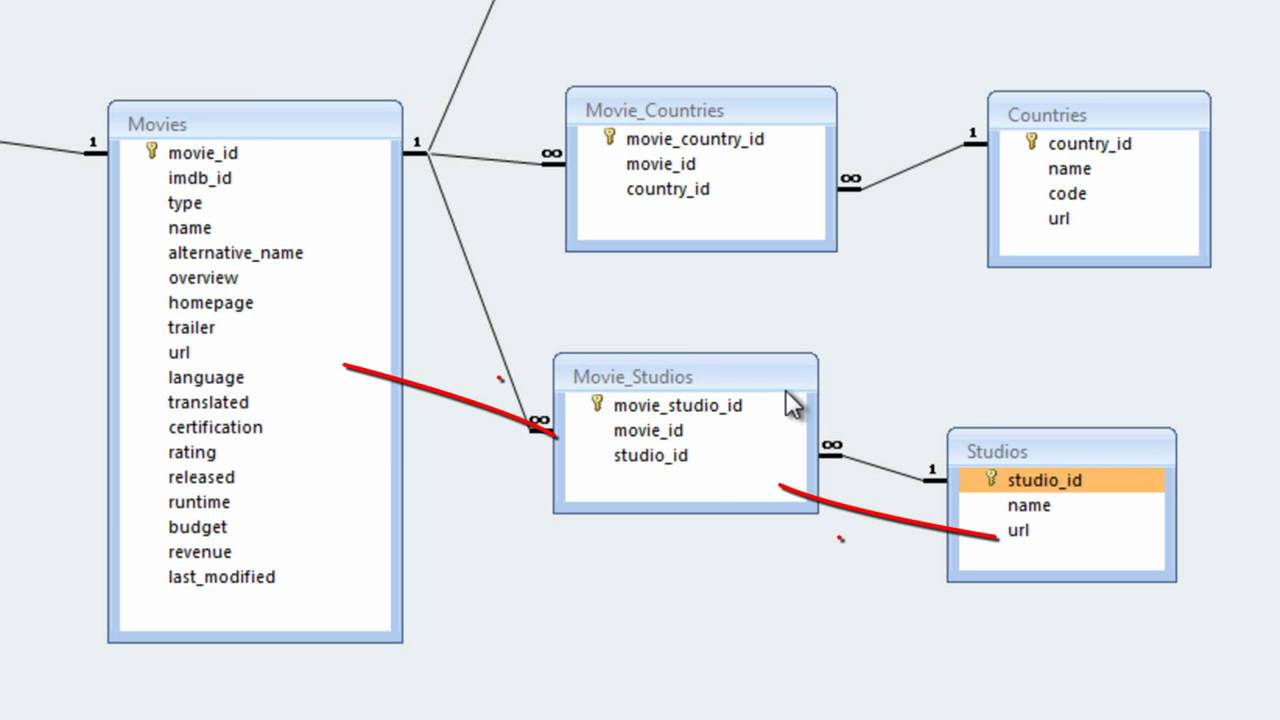

استفاده از زبان SQL که برای استخراج اطلاعات از پایگاه داده ها مورد استفاده قرار می گیرد. استفاده از SQL در واقع نوعی حمله سایبری است که پایگاه داده ها را از طریق ارسال دستورهای SQL مورد هدف قرار می دهند. این نوع حملات از طریق یک رابط وب اجرا می شود. در واقع هکرهای سیاه با صدور دستورهای SQL از سوی یک پایگاه داده می توانند نام کاربری، رمز عبور و دیگر اطلاعات پایگاه داده را هک کنند.

برنامه های کاربردی وب و وب سایت هایی که بطور ضعیفی کدگذاری شده اند، در معرض بیشتر حملات SQL هستند. زیرا این برنامه های کاربردی مبتنی بر وب، حاوی فیلدهای مخصوص ورود کاربر (از قبیل صفحات جستجو یا صفحات لاگین کاربران یا فرم درخواست محصول یا بخش های پشتیبانی و بخش نظرها و…) هستند که به راحتی آسیب پذیر هستند و هکرها می توانند از همین فیلدها به راحتی کدها را دستکاری کرده و نفوذ کنند.

سرویس DDoS

این سرویس نوعی از حملات مخرب سایبری است که ترافیک عادی برای ورود به یک سرور را مختل می کند و با افزودن ترافیک شبکه سبب ارسال پیام ممنوعیت یا عدم فعالیت شبکه می شود. این سرویس درست همانند یک کنده عمل می کند که مسیر رفت و آمد را در مسیرها مسدود کرده و از رفت و آمد عادی کاربران و دسترسی به مقصد، جلوگیری می کند.

منابع

مقاله علمی و آموزشی «ابزارهای معمول در هک کردن»، نتیجه ی تحقیق و پژوهش، گردآوری و نگارش هیئت تحریریه علمی پورتال یو سی (شما می توانید) می باشد. در این راستا مقاله میترا اسدنیا در مجله دانستنیها، به عنوان منبع اصلی مورد استفاده قرار گرفته است.